EXE 파일을 문서처럼 위장해 사용자 실행 유도…다단계 압축으로 탐지 회피

브라우저·암호화폐 지갑·FTP 정보까지 탈취…텔레그램 통해 명령 수신

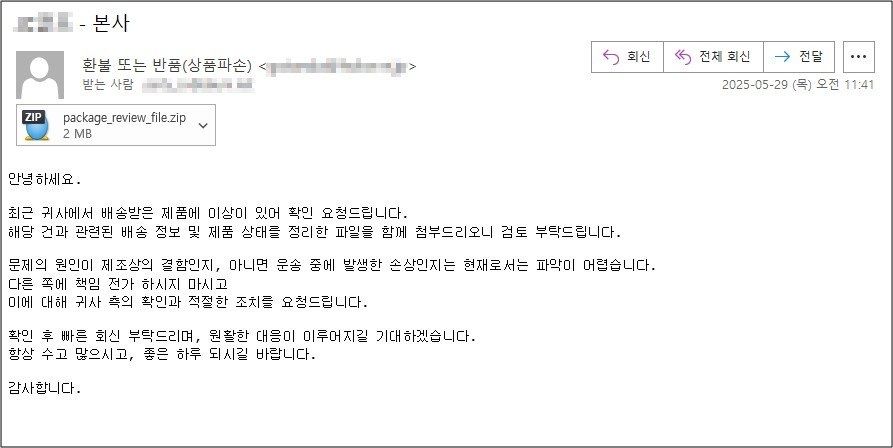

#최근 귀사에서 배송받은 제품에 이상이 있어 확인 요청드립니다. 해당 건과 관련된 배성 정보 및 제품 상태를 정리한 파일을 함께 첨부드리오니 검토 부탁드립니다. 이에 대해 귀사 측의 적절한 조치를 요청드립니다.

최근 이처럼 온라인 쇼핑몰 판매업체를 대상으로 ‘상품 파손에 따른 반품 요청’ 내용을 담은 이메일이 유포되고 있다. 하지만 이는 실제 반품 요청이 아닌 악성코드를 퍼뜨리기 위한 피싱 메일로 확인돼 주의가 요구된다.

이스트시큐리티에 따르면 이번에 확인된 피싱 메일은 ‘환불 또는 반품(상품 파손)’이라는 제목으로 위장했다.

메일에 포함된 압축파일(ZIP)을 열면 또 다른 압축파일과 실행파일(EXE)이 여러 단계로 들어 있는 구조다. 이는 보안 프로그램의 탐지를 피하려는 의도로 보인다.

문제의 실행 파일 이름은 ‘배송 당시 상세 사진 및 포장 내외부 배송 정보 포함 기타 사진들.exe’로 설정돼 있으며 문서 파일 아이콘으로 위장했다. 수신자가 이를 문서로 착각해 실행할 경우 악성 행위가 본격적으로 시작된다.

최종적으로 실행되는 악성 페이로드는 정보 탈취형 악성코드 비다(Vidar)다.

비다는 현재 서비스형악성코드(MaaS) 형태로 운영되며 다양한 사이버 범죄자들이 손쉽게 이용할 수 있는 것으로 알려졌다.

이스트시큐리티 관계자는 “출처가 불분명한 이메일의 첨부파일은 절대 실행하지 말고, 특히 EXE 형식의 실행파일 여부를 사전에 반드시 확인해야 한다”고 강조했다.

[서울=뉴시스]

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

댓글 0